Information:

Aufgrund der seit iOS 13 notwendigen Sicherheitsmaßnahmen im Zertifikatshandling, kann es vorkommen, dass mit einem iPhone nach Update auf iOS 13 kein Zugriff mehr mit Swyx Mobile for iOS über den Remote-Connector oder auch lokal auf eine SwyxWare möglich ist.

Das kann auftreten bei selbst-signierten Zertifikaten, wie sie auch die SwyxWare generieren kann und auch bei ausgestellten Zertifikaten einer öffentlichen Zertifizierungsstelle.

Die notwendigen Parameter die ein Zertifikat aufweisen muss, erläutert Apple auf dieser Seite:

https://support.apple.com/de-de/HT210176

Wichtig: Hiermit sind ausschliesslich die Zertifikate gemeint, welche für den Port 9101 (Webservice-Authentifizierungs-Endpunkt) und den Port 9100 (RestAPI Full) verwendet werden.

Die auf den Clients (SwyxIt!-Client) oder den Swyx-Mobile Clients bzw. MacOS-Client vorhanden Zertifikate müssen NICHT neu ausgestellt werden, da sie von der hier aufgeführten Änderung nicht betroffen sind!

*** BITTE KEINE ANDEREN ZERTIFIKATE ÄNDERN ***

Dieses Zertifikat (siehe Administrationshandbuch) kann ein eigenes Zertifikat sein und muss nicht dem Zertifikat entsprechen, welches von SwyxWare für die Generierung der Zertifikate für den Remote-Connector-Zugriff verwendet wird. Sofern allerdings kein eigenes Zertifikat verwendet wird, wird das Zertifikat benutzt, welches im Config-Wizard verwendet wurde (entweder durch SwyxWare selbst-signiert oder ein eigenständiges Zertifikat).

Sofern ein öffentliches Zertfikat verwendet wird, welches den o.a. Angaben von Apple entspricht, ist keine Änderung auf Seiten der SwyxWare nötig.

Wird kein eigenes Zertifikat verwendet, kann mit den folgenden Schritten ein gültiges, den Apple-Richtlinien entsprechendes Zertifikat konfiguriert werden.

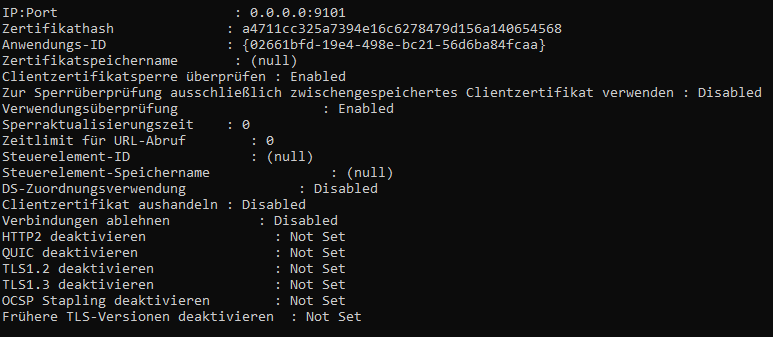

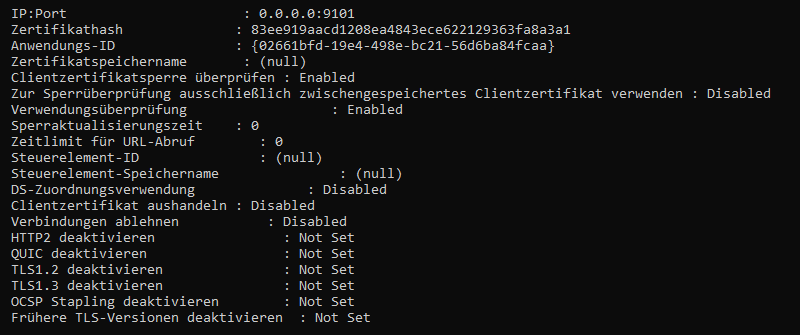

- Führen Sie "netsh http show sslcert" aus, um eine Liste der Zertifikate und der entsprechenden Ports zu drucken. Die relevanten Verbindungen sind sowohl Port 9100 und Port 9101. Exemplarisch hier die Darstellung und Vorgehensweise für den Port 9101.

Für die nächsten Schritte benötigen wir die Werte Zertifikathash (a4711....54568) und Anwendungs-ID (026.....fcaa)

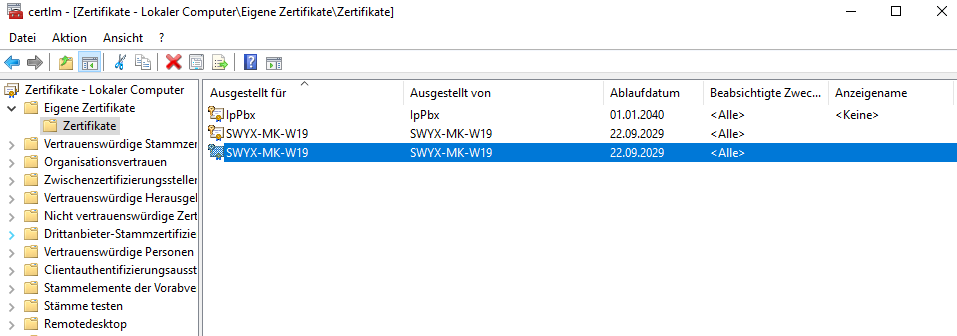

- Wählen Sie Ausführen aus dem Startmenü und geben Sie dann certlm.msc ein.

Der Zertifikats-Manager für das lokale Gerät wird angezeigt. - Erweitern Sie den Ordner Eigene Zertifikate/Zertifikate, um eine Liste der lokalen Zertifikate anzuzeigen.

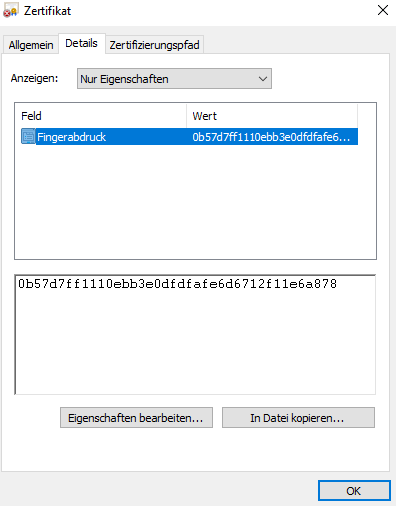

- Doppelklicken Sie auf eines der Elemente mit "Ausgestellt für" gleich dem Server-Hostnamen ('SWYX-MK-W19' in diesem Beispiel) und wählen Sie Details/Anzeigen: Nur Eigenschaften

- Wenn der Wert "Fingerabdruck" dem Wert "Zertifikatshash" aus Schritt 1 entspricht, ist das richtige Zertifikat ausgewählt.

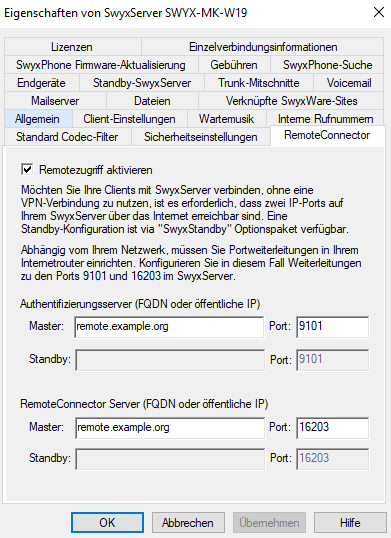

- Um ein neues Zertifikat zu erstellen, das den Anforderungen entspricht, muss der Host-FQDN und der Remote-Konnektor FQDN gesucht werden.

Abruf des Host-FQDN über die powershell:[System.Net.Dns]::GetHostByName(($env:computerName))Der Wert "HostName" liefert den benötigten FQDN

Der Remote-Konnektor FQDN wird in der SwyxWare-Administration unter Eigenschaften/RemoteConnector/Authentifizierungsserver angezeigt

- Aus diesen Informationen kann nun ein neues Zertifikat mit den folgenden Powershell-Befehlen erstellt werden.

Damit unabhängig von IP-Adresse (wenn kein lokaler DNS-Server zur Verfügung steht) sowie Namen verbunden werden kann, bietet sich an, auch die IP-Adressen mit in den SAN (Subject Alternative Names) mit aufzuführen

Sofern Sie einen Microsoft Windows Server 2012 r2 einsetzen, versteht die Powershell den Ausdruck "-notAfter" noch nicht. Daher bitte den folgenden Eintrag verwenden (das Zertifikat ist damit 1 Jahr gültig):> $todaydt = Get-Date> $ValidUntil = $todaydt.AddDays(800)> New-SelfSignedCertificate -DnsName "<host FQDN>","<remote connector FQDN>", "public IP-Address", "local IP-Address" -notafter $ValidUntil -CertStoreLocation cert:\LocalMachine\My

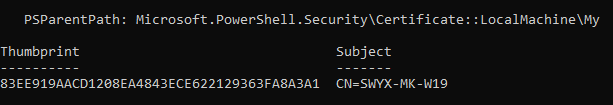

> New-SelfSignedCertificate -DnsName "<host FQDN>","<remote connector FQDN>", "public IP-Address", "local IP-Address" -CertStoreLocation cert:\LocalMachine\My - Wenn das neue Zertifikat erstellt wurde, wird eine Zusammenfassung mit dem Fingerabdruck angezeigt

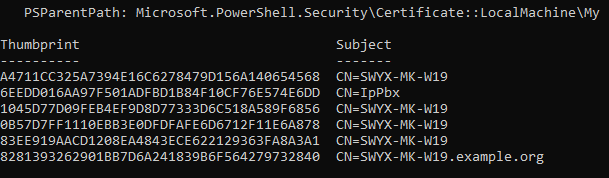

- Zusätzlicher Hinweis: Eine Liste der Zertifikate mit Fingerabdruck und Betreff kann mit dem Befehl "ls Cert:\LocalMachine\My\" angezeigt werden

- Das aktuelle Zertifikat muss getrennt und das neu erstellte Zertifikat an den Port gebunden werden.

Führen Sie "netsh http delete sslcert 0.0.0.0:9101" aus, um das aktuelle Zertifikat vom Port zu trennen

> netsh http delete sslcert 0.0.0.0:9101

SSL Certificate successfully deleted - Binden eines neuen Zertifikats an den Port mit der Anwendungs-ID aus Schritt 1 und dem Thumbprint der Erstellungsausgabe

83EE919AACD1208EA4843ECE622129363FA8A3A1

netsh http add sslcert ipport=0.0.0.0:9101 certhash=83EE919AACD1208EA4843ECE622129363FA8A3A1 appid="{02661bfd-19e4-498e-bc21-56d6ba84fcaa}"

Das SSL-Zertifikat wurde erfolgreich hinzugefügt. - Bestätigen Sie die Bindung des Zertifikats an den Port, indem Sie Schritt 1 wiederholen.

netsh http show sslcert

Die gleichen Schritte sind dann auch für den Port 9100 zu wiederholen. Bitte beachten Sie die unterschiedliche AppID sowie den Zertifikatshash.

Nun sollten sich Iphones mit iOS 13 wieder ohne Probleme Verbinden können

Kommentare

0 Kommentare

Zu diesem Beitrag können keine Kommentare hinterlassen werden.